随着数字技术与建筑行业的深度融合,建设工程信息APP已成为提升项目管理效率、优化资源配置、促进信息共享的关键工具。其承载的工程设计图纸、合同文本、成本数据、人员信息乃至实时监控影像等敏感信息,使其成为网络攻击的重点目标。因此,开发一套坚实、可靠、前瞻的网络与信息安全软件(以下简称“安全软件”),不仅是技术需求,更是保障国家基础设施建设项目顺利推进、维护企业核心利益与社会公共安全的战略基石。

一、 安全威胁全景与核心防护理念

建设工程信息APP面临的安全挑战是多维度的:

- 数据泄露风险:项目核心数据(如BIM模型、招投标资料)在传输、存储、处理环节可能被窃取。

- 系统入侵与破坏:通过APP漏洞或供应链攻击,入侵后台系统,篡改数据或瘫痪服务。

- 移动端特有风险:设备丢失、不安全的公共Wi-Fi、恶意APP仿冒、权限过度索取等。

- 内部威胁与合规压力:内部人员误操作或恶意行为,以及日益严格的《网络安全法》、《数据安全法》、《个人信息保护法》等合规要求。

因此,安全软件的开发必须贯彻 “纵深防御、主动预警、数据驱动、合规先行” 的核心理念,构建覆盖“云、管、端、数据、身份”的全链路安全防护体系。

二、 安全软件开发的关键架构与功能模块

一个完整的安全软件解决方案应包含以下层次:

1. 基础设施安全层:

- 安全通信保障:全面采用TLS/SSL加密协议(建议TLS 1.3以上),对APP与服务器间所有通信数据进行端到端加密,防止中间人攻击。关键API接口实施双向证书认证。

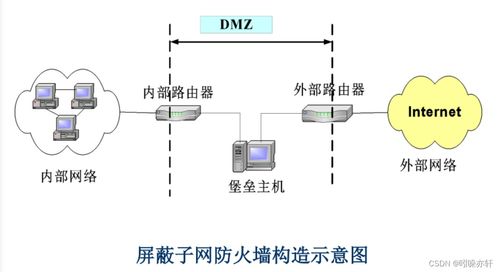

- 网络安全隔离:采用微服务架构,结合VPC、安全组、网络ACL等技术,实现开发、测试、生产环境的严格隔离,以及核心业务区与非核心区的逻辑隔离。

2. 应用与数据安全层(核心):

- 身份认证与访问控制:实施多因素认证(MFA),如动态令牌、生物识别(指纹、面部识别)与密码结合。基于角色的访问控制(RBAC)与属性基访问控制(ABAC)相结合,实现细粒度权限管理(如“仅可查看本人负责标段的图纸”)。引入零信任架构原则,对每次访问请求进行动态验证。

- 数据全生命周期加密:对敏感数据实施“落地即加密”。静态数据使用高强度算法(如AES-256)加密存储;动态数据在内存中进行处理时也需考虑安全环境(如可信执行环境TEE)。建立独立的密钥管理系统(KMS)。

- 代码与应用安全:在开发阶段集成SAST/DAST工具进行漏洞扫描。对APP客户端进行加固(代码混淆、反调试、完整性校验),防止逆向工程。建立严格的第三方库与SDK安全管理机制。

3. 安全运维与态势感知层:

- 统一安全监控与审计:集中收集服务器日志、网络流量日志、应用访问日志、数据库操作日志,利用SIEM系统进行关联分析,实时监测异常行为(如非工作时间大量数据下载、异常地理位置登录)。

- 威胁检测与响应:部署入侵检测/防御系统(IDS/IPS)、Web应用防火墙(WAF),并利用机器学习模型建立用户行为基线,自动识别潜在的内部威胁和外部攻击模式。建立自动化安全事件响应(SOAR)流程。

- 移动设备管理(MDM/EMM)集成:支持远程锁定、擦除丢失或被盗设备上的APP数据,强制设备密码策略,检测越狱/root状态,确保接入终端的基本安全。

4. 隐私保护与合规管理模块:

- 隐私数据专项保护:对个人信息(如员工、劳务人员信息)进行匿名化、去标识化处理,建立独立的隐私数据访问审批与审计流程。

- 合规自动化:内置合规性检查模板,自动生成符合等保2.0、关键信息基础设施保护条例等要求的报告,协助企业满足监管要求。

三、 开发实施与持续演进策略

- 安全左移,融入DevSecOps:将安全要求嵌入需求分析、设计、编码、测试、部署、运营的每一个环节,实现安全的自动化与流程化。

- 定期安全评估与渗透测试:聘请专业的第三方安全团队,定期对APP及后端系统进行黑盒、白盒渗透测试与红蓝对抗演练,主动发现深层次漏洞。

- 安全意识培训与应急演练:针对开发人员、运维人员及最终用户(项目管理人员、施工人员)开展常态化网络安全培训,并定期组织数据泄露等安全事件的应急响应演练。

- 持续跟踪与迭代更新:紧密关注国家监管部门发布的新规、新的攻击技术和行业最佳实践,及时更新安全策略、升级防护组件、打补丁。

结论

建设工程信息APP的安全软件开发,绝非一次性项目,而是一个需要持续投入、动态演进的系统性工程。它要求开发团队不仅具备深厚的技术功底,更需深刻理解建设工程领域的业务逻辑与数据价值。通过构建多层次、智能化的主动防御体系,将安全能力深度融入APP的基因之中,方能真正筑牢建筑行业数字化转型的安全底座,让科技创新在坚实的安全屏障之上,赋能工程建设的高质量发展。