在数字化浪潮席卷全球的今天,网络与信息安全已成为软件开发领域不可忽视的基石。无论是开发企业级应用、移动App,还是物联网、云平台服务,安全必须被植入到软件开发生命周期的每一个环节。本文旨在为开发者,特别是网络与信息安全软件的开发者,梳理网络安全的基础知识,并探讨在软件开发中切实可行的核心防护策略。

一、 网络安全基础:理解威胁与风险

在构建防护之前,必须清晰认识我们面临什么。网络安全基础主要围绕CIA三要素展开:

- 机密性:确保信息不被未授权的个人、实体或进程获取。这是加密技术、访问控制的核心目标。

- 完整性:防止信息被未经授权的篡改或破坏,确保其准确和完整。哈希算法、数字签名是关键工具。

- 可用性:确保授权用户或系统在需要时可以可靠地访问信息和资源。抵御拒绝服务攻击是维护可用性的重点。

常见的威胁模型包括:

- 网络攻击:如DDoS攻击、中间人攻击、DNS劫持等。

- 应用层攻击:如SQL注入、跨站脚本、跨站请求伪造、缓冲区溢出等,这些直接与软件开发质量相关。

- 社会工程学与钓鱼攻击:利用人性弱点。

- 恶意软件:病毒、蠕虫、勒索软件、木马等。

对于开发者而言,理解OWASP Top 10(如注入、失效的身份认证、敏感信息泄露等)是入门必修课。

二、 安全软件开发生命周期

安全不应是事后补丁,而应内生于过程。安全软件开发生命周期是核心框架:

- 需求与设计阶段:进行威胁建模,识别关键资产、潜在攻击者与攻击路径。明确安全需求,设计安全架构(如零信任网络、最小权限原则)。

- 开发阶段:

- 安全编码:遵循安全编码规范,使用参数化查询防注入,对输入进行严格验证和过滤,安全处理错误信息。

- 使用安全的库和组件:定期更新并扫描第三方组件,避免使用存在已知漏洞的依赖。

- 测试阶段:

- 静态应用安全测试:在代码层面分析潜在漏洞。

- 动态应用安全测试:在运行环境中测试应用。

- 渗透测试与红队演练:模拟真实攻击,检验整体防护有效性。

- 部署与运维阶段:

- 安全配置:确保服务器、中间件、数据库等采用安全配置(如关闭不必要端口、强密码策略)。

- 持续监控与响应:部署SIEM、IDS/IPS系统,建立安全事件应急响应流程。

三、 核心防护策略与开发实践

结合上述基础与生命周期,开发者应在实践中聚焦以下策略:

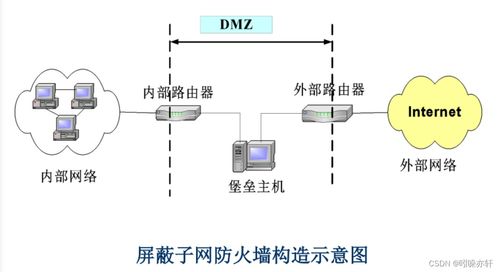

- 纵深防御:不依赖单一安全措施。在网络边界、主机、应用、数据等多个层面部署互补的安全控制。例如,前端验证结合后端校验,防火墙结合WAF。

- 身份认证与访问控制:

- 实施强身份认证(多因素认证)。

- 遵循最小权限原则,实现基于角色的访问控制。

- 会话管理安全,使用安全、HttpOnly的Cookie,设置合理的会话超时。

- 数据安全:

- 传输中加密:强制使用TLS/SSL。

- 静态加密:对敏感数据(如密码、个人信息)进行加密存储,密码应使用强哈希加盐处理。

- 数据脱敏与隐私保护:在非生产环境使用脱敏数据,遵守GDPR等隐私法规。

- 安全通信与API安全:

- API设计需包含认证、授权、限流、审计。

- 使用API密钥、OAuth 2.0、JWT等安全机制。

- 对输入输出进行严格校验。

- 依赖与供应链安全:

- 使用软件成分分析工具持续扫描开源组件漏洞。

- 建立可信的软件供应链,验证第三方代码的完整性。

- 日志记录与审计:记录关键安全事件(登录、权限变更、数据访问),确保日志完整性以防篡改,并定期审计。

- 默认安全与安全更新:软件默认配置应是安全的。建立高效的漏洞修复与补丁管理流程。

四、 工具与资源

- 开发工具:SonarQube、Checkmarx、Fortify、Dependency-Check。

- 测试工具:Burp Suite、OWASP ZAP、Nmap、Metasploit。

- 学习资源:OWASP官网、SANS研究所、NIST网络安全框架、各类安全博客及漏洞公告平台。

###

网络安全是一场持续的攻防战,没有一劳永逸的解决方案。对于网络与信息安全软件的开发者而言,将安全思维从“附加选项”转变为“核心基因”,深刻理解基础原理,并在SDLC中系统性落地防护策略,是构建可信赖数字产品的唯一途径。从每一行安全的代码开始,共同筑牢网络空间的防线。

(本文首发于CSDN博客,旨在分享与交流,欢迎指正与探讨。)